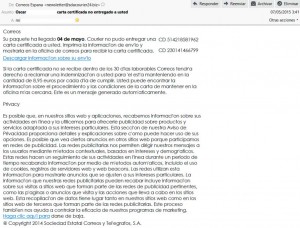

Bueno como os contaba en la anterior entrada, se están recibiendo correos electrónicos que se hacen pasar por correos electrónicos enviados por Correos.es que llevan consigo un regalito en forma de Randsomware.

Pues bien, a mí también me ha llegado uno.

Y casí pico :-), por cierto el enlace a que apuntaba la descarga http://olivim.com/system/logs/UpQr1mg4dy.php?id=oXXXX@XXXXXX.net es de una tienda online a la cual le han inyectado en el directorio systems/logs el archivo que te envía a la página de phising.

Pero gracias a que ya había estado leyendo varios avisos en las Redes Sociales al respecto @Guardiacivil y en @Incibe y que ya me había tocado pegarme con él en un cliente, estaba un poco mosca.

¿Qué te puede alertarte de que esto no es un aviso común de correos? Pues en mi caso fue a la dirección a la que me lo enviaron y el lenguaje empleado.

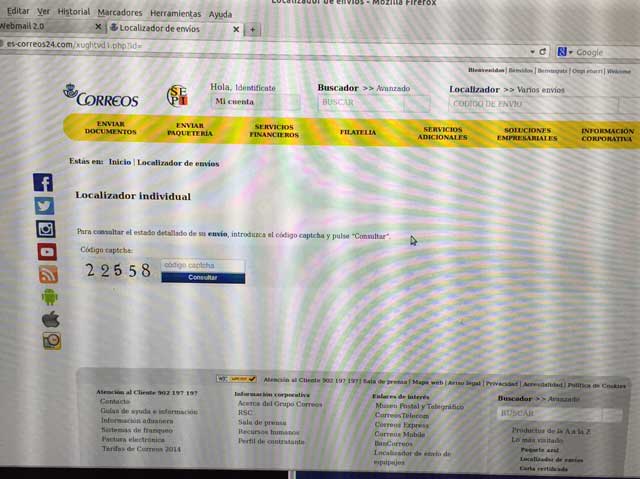

Así que lo que hice fue probarlo (eso si en SO linux live) y esto es lo que encontre.

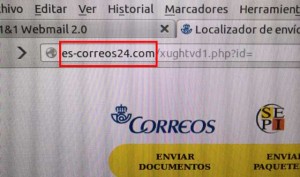

Primero, un phising de la página de correos, bien hecho.

Pero fíjate bien en la URL. Además el enlace al que te llevaba no pertenece al dominio de correos.es

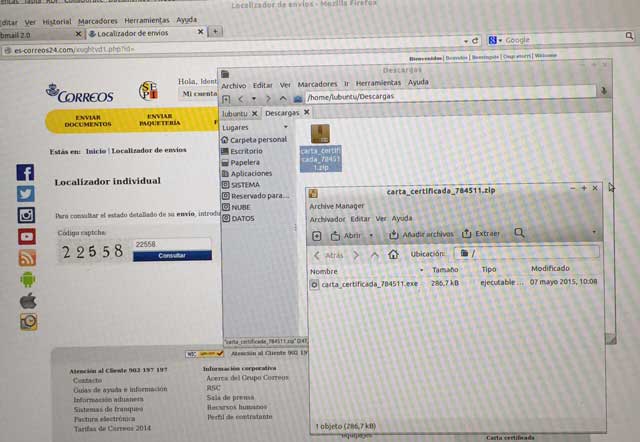

Segundo, el enlace apuntaba a un archivo comprimido (zip)

Claro está que esto en un linux no iba a funcionar, pero si lo recibes en un ordenador con Windows teniendo las extensiones de los archivos conocidos ocultas, este detalle se te pasa desapercibido.

Eso si, tienes que pinchar en los enlaces y en los archivos zip y exe para que al final se ejecute y empiece a funcionar el programa que cifra tu disco duro (yo no hago eso, me suelen decir, pero cuando vas con prisa ….)

Así que mi consejo y el que podrás leer en un motón de sitios que te hablen de navegación segura en Internet es que fíjate bien donde pisas pinchas y comprueba antes los enlaces.

Que el aviso era de Correos.es

Y si todavía no te has apuntado a las jornadas de X1redMasSegura,hazlo que seguro que aprendes cosas muy interesantes para realizar una navegación segura por Internet.